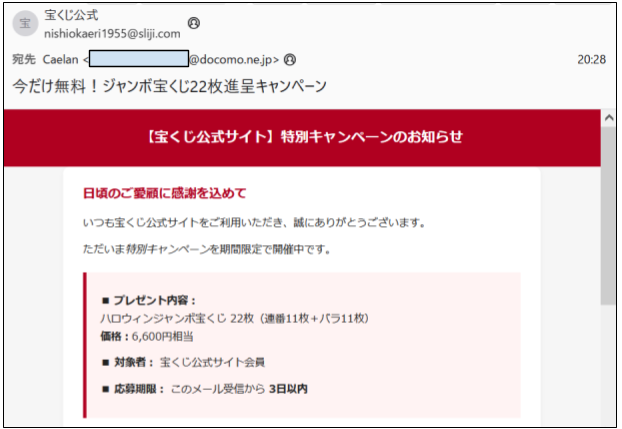

2025年12月12日に、送信者が「宝くじ公式」、メール題名が「今だけ無料!ジャンボ宝くじ22枚進呈キャンペーン」となっている当選メールをスマホで受信しました。

何億円と当選しているものより金額が現実的なので、一見すると宝くじ公式の案内のようですが、実際にはフィッシング目的の迷惑メールでした。

今回はこのメールを解析し、どのような手口だったのかを確認します。

メール本文の内容

メールを保存して、スマホからPCに移動させ、ファイルの拡張子をvmgからemlに書き換え、サンダーバードで開いてみました。

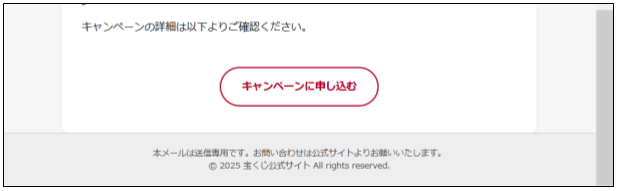

「キャンペーンに申し込む」の部分がリンクになっています。

リンクのURLは、マウスオーバーすると

https://eqmrhtbsrq.deqiemu[.]cn

と表示されます。

国別トップレベルドメインが「cn」なので、中国が関係しているかもしれませんね(笑)

メールヘッダの解析

メールヘッダの内容

メールヘッダは以下のとおりです。

From: "=?UTF-8?B?5a6d44GP44GY5YWs5byP?=" <nishiokaeri1955@sliji.com>

Subject: =?UTF-8?B?5LuK44Gg44GR54Sh5paZ77yB44K444Oj44Oz44Oc5a6d44GP44GY?=

=?UTF-8?B?MjLmnprpgLLlkYjjgq3jg6Pjg7Pjg5rjg7zjg7M=?=

MIME-Version: 1.0

Date: Sat, 13 Dec 2025 20:28:06 +0900

Message-ID: <qrgqvp.tm11c-3951.h6k3k.029881591@bnafxz-rhxa.zl.sliji.com>

Authentication-Results: docomo.ne.jp;

spf=none

smtp.mailfrom=nishiokaeri1955@sliji.com smtp.helo=sliji.com;

dkim=none

header.d= header.s=;

dmarc=none header.from=sliji.com dmarc_spf=

dmarc_dkim= aspf= adkim=;

bimi=skipped header.d= header.selector=

policy.authority=

policy.authority-uri=

policy.indicator-uri=

Received: from sliji.com ([219.131.190.209])

by mfsmax.docomo.ne.jp(DOCOMO Mail Server Ver2.0) with SMTP id 07df0023693612a42953

for <●●●●●●>; Sat, 13 Dec 2025 20:28:08 +0900 (JST)

X-DCMSpam: 406

X-DCMCreditRating: 6

To: "=?UTF-8?B?Q2FlbGFu?=" <●●●●●●@docomo.ne.jp>送信元の調査

メールヘッダから送信元を確認してみます。

Received行には、

Received: from sliji.com ([219.131.190[.]209])

と、記載されていますので、

219.131.190[.]209

が送信元のIPアドレスになります。

ちなみに、from siji[.]com の部分は、送信元のサーバ名です(偽装かもしれません)。

IPアドレス:219.131.190[.]209 をwhois検索してみると以下の結果でした。

| IPアドレス | 219.131.190.209 |

| IPレンジ | 219.128.0.0 – 219.137.255.255 |

| ネットワーク名 | CHINANET-GD |

| 組織名 | China Telecom – Guangdong province network |

| 説明 | Data Communication Division, China Telecom |

| 国コード | CN(中国) |

| 管理担当者 | Chinanet Hostmaster (CH93-AP) |

| 技術担当者 | IPMASTER CHINANET-GD (IC83-AP) |

| Abuse連絡先 | anti-spam@chinatelecom[.]cn abuse_gdicnoc@163[.]com |

| 住所(管理拠点) | Beijing / Guangzhou, China |

| ステータス | ALLOCATED NON-PORTABLE(固定割当) |

| 最終更新 | 2008–2022年(古いが有効) |

住所は、whois情報から中国のChina Telecomの住所で、以下のとおりでした。

| 担当区分 | 登録名 | 住所 |

|---|---|---|

| 管理担当者(Admin Contact) | Chinanet Hostmaster (CH93-AP) | No.31 ,jingrong street,beijing100032 |

| 技術担当者(Tech Contact) | IPMASTER CHINANET-GD (IC83-AP) | NO.18,RO. ZHONGSHANER,YUEXIU DISTRIC,GUANGZHOU |

ただし、China Telecom は通信事業者であり、送信元IPアドレス219.131.190[.]209を管理しているに過ぎないので、この迷惑メールの送信者を特定するものではありません。

そこで、ホスト名を確認するためにnslookupをしてみました。

nslookup 219.131.190.209

サーバー: UnKnown

Address: xx.xx.xx.xx

*** UnKnown が 219.131.190.209 を見つけられません: Non-existent domainその結果、PTRレコードが登録されておらず、ホスト名は判明しませんでした。

SPF/DKIM/DMARC の確認

各認証に関するメールヘッダの箇所は、以下のとおりです。

Authentication-Results: docomo.ne.jp;

spf=none

smtp.mailfrom=nishiokaeri1955@sliji.com smtp.helo=sliji.com;

dkim=none

header.d= header.s=;

dmarc=none header.from=sliji.com dmarc_spf=

dmarc_dkim= aspf= adkim=;

bimi=skipped header.d= header.selector=

policy.authority=

policy.authority-uri=

policy.indicator-uri=SPF認証

spf=none

であるため、sliji[.]com にSPF情報が登録されていない状態です。

DKIM認証

dkim=none

header.d= header.s=;

であるため、sliji[.]comにはDKIMが設定されていません。

DMARC

dmarc=none

であるため、sliji[.]comにはDMARCレコードが設定されていません。

ドメイン調査

Received行に記載されているドメイン

sliji[.]com

についてWhois Domain Lookup で調べてみたところ、

登録日:2008年3月3日

登録事業者(レジストラ):GoDaddy.com, LLC(IANA ID:146)

登録者(レジストラント):DomainsByProxy.com

この「DomainsByProxy」は、GoDaddy社の個人情報を一般に公開することなくドメイン名を登録できるサービスです。

したがって、ドメインsiliji.comの使用者は判明せず、送信元の特定には至りませんでした。

URL・リンク先の解析

それでは、メール本文に記載されている「キャンペーンに申し込む」のリンクを調査してみます。

冒頭にもお伝えしましたが、「キャンペーンに申し込む」をマウスオーバーすると、URLが、

https://eqmrhtbsrq.deqiemu[.]cn

と表示されます。

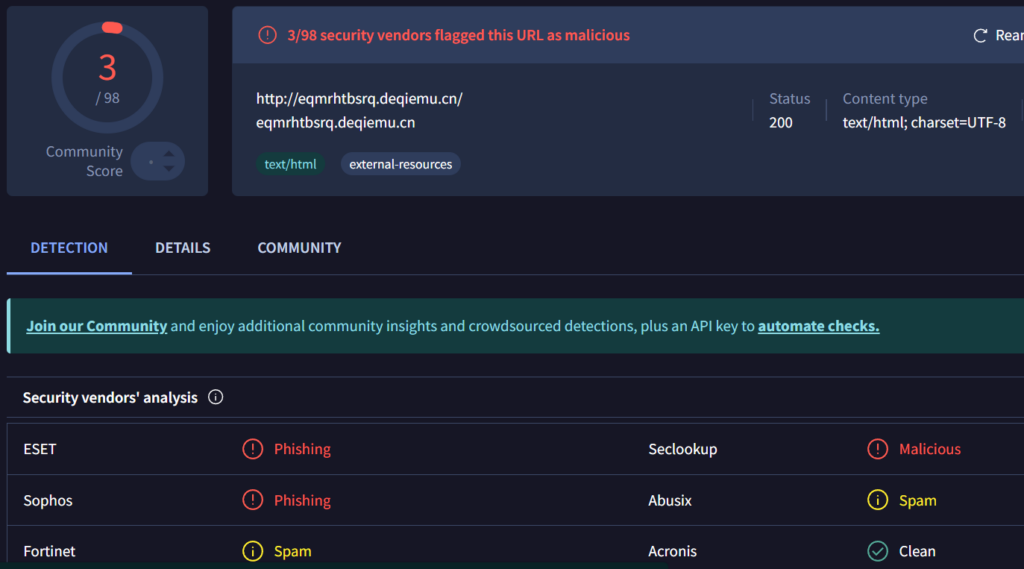

VirusTatalでの調査

このURLをVirusTotal で調査してみましょう。

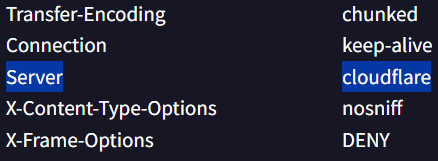

VirusTotalによると、スコアが3点で、フィッシングとスパムに利用されているURLと判明しました。

cloudflare のサーバを利用していることも判明しました。

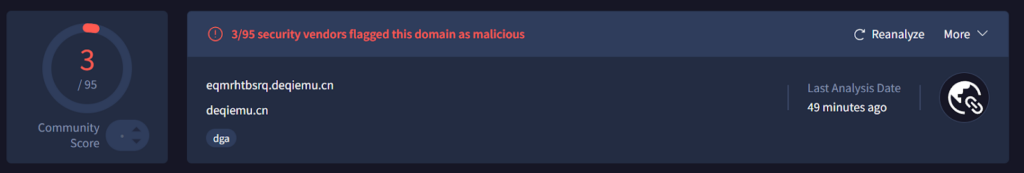

次は、ドメイン「eqmrhtbsrq.deqiemu[.]cn」で調査してみましょう。

同じく3点ですが、タグに「dga」と表示されています。

「DGA」は、「Domain Generation Algorithm」であり、マルウェアやボットネットがC2サーバ通信先を特定されないように、自動生成したランダムなドメインを使う手法のことです。

したがって、今回のドメイン「eqmrhtbsrq.deqiemu[.]cn」の「eqmrhtbsrq」の部分は、人の手で作ったのではなく、ランダムで自動生成されたものである可能性があります。

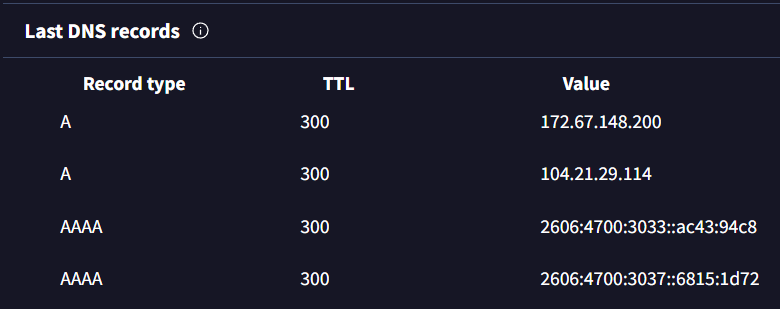

ドメイン「eqmrhtbsrq.deqiemu[.]cn」のAレコードは、

172.67.148[.]200

104.21.29[.]114

と判明しました。

判明した2つのIPアドレスは、whoisからどちらもCloudflare 管理によるものと判明しました。

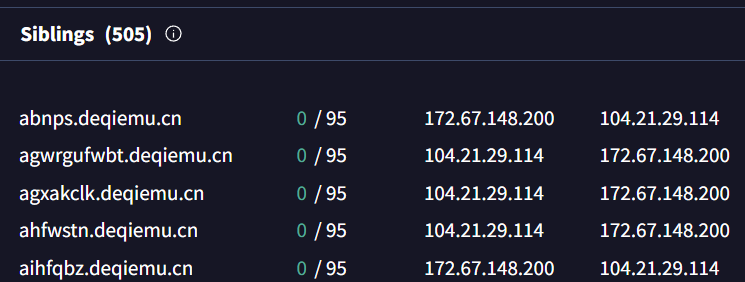

VirusTotalのRELATIONSタグを見ると、Siblings (505) であり、兄弟アドレスが505あると判明しました。

たしかに、ランダムっぽいアドレスが表示されていますので、DGA(Domain Generation Algorithm)で自動生成したものと考えて間違いないでしょう。

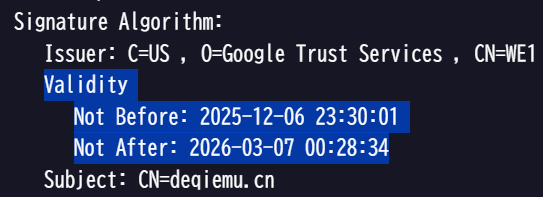

「Last HTTPS Certificate」欄の証明書のValidity(有効期間) が2025/12/06 ~2026/03/07 の3か月間なのは、無料SSL証明書の典型的な期間です。

リンク先の挙動調査

実際にメール文にあるURL「https://eqmrhtbsrq.deqiemu[.]cn/」クリックしてみます。

RecordedFutureのサンドボックス機能でリンクを開いてみました。

【サイト記載内容】

恭喜,站点创建成功!

这是默认 index.html,本页面由系统自动生成

• 本页面在 FTP 根目录下的 index.html

• 您可以修改、删除或覆盖本页面

• FTP 相关信息,请到“面板系统后台 > FTP”查看

【日本語訳】

おめでとうございます、サイトの作成に成功しました!

これはデフォルトの index.html であり、このページはシステムによって自動生成されています。

• このページは FTP のルートディレクトリにある index.html です。

• このページを編集・削除・上書きすることができます。

• FTP に関する情報は、「管理パネル > FTP」で確認してください。

このページは、中国のレンタルサーバで新しいドメインを設定した直後に自動生成される初期ページです。

したがって、現時点(2025年12月15日)では、フィッシングページ等が設定されていない可能性もありますが、

攻撃者が準備中、あるいはすでに削除した後であると推測されます。

RecordedFuture のサンドボックス機能の分析では、マルウェア等のファイルのダウンロードは確認されませんでした。

まとめ・考察

今回の宝くじ公式を騙った迷惑メールは、送信元ドメインとして「sliji.com」が使用されていましたが、SPF・DKIM・DMARCいずれの認証設定も行われておらず、送信元ドメインを偽装できる状態でした。

実際にメールヘッダに記載された送信IPアドレスを解析したところ、中国の通信事業者「China Telecom」が管理するアドレス帯に属しており、同事業者のネットワークを経由して送信された可能性が推測されます。

メール本文内のリンク「https://eqmrhtbsrq.deqiemu[.]cn/」をVirusTotalで調査した結果、フィッシング・スパム目的として検知されました。

同一ドメイン配下に500件以上のランダムな文字列サブドメインが存在しており、DGA(ドメイン自動生成)を用いて大量にURLを生成していることが確認されました。

実際にリンクをアクセスしたところ、表示されたのは「サイト作成成功」の初期ページであり、攻撃用のコンテンツはすでに削除されているか、準備中であった可能性があります。

コメント