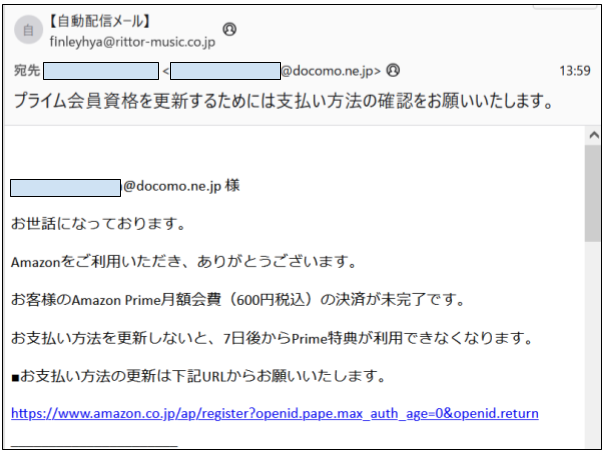

2025年12月15日に、送信者が【自動配信メール】、メール題名が「プライム会員資格を更新するためには支払い方法の確認をお願いいたします。」となっている不審メールをスマホで受信しました。

不審メールの本文にはURLが記載されているので、典型的なフィッシングメールです。

今回はこのプライムを騙ったフィッシングメールを解析し、どのような手口だったのかを確認します。

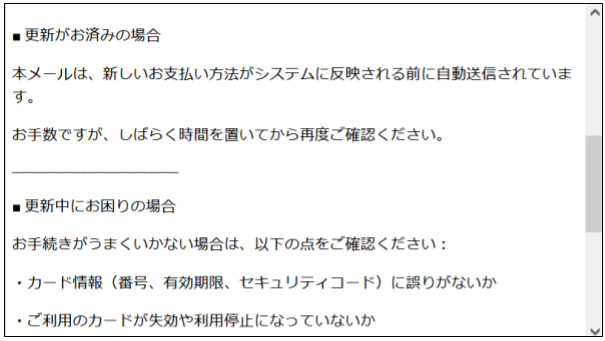

メール本文の内容

メールを保存して、スマホからPCに移動させ、ファイルの拡張子をvmgからemlに書き換え、サンダーバードで開いてみました。

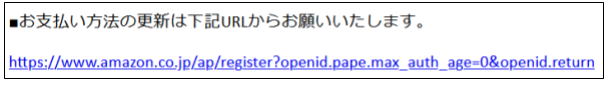

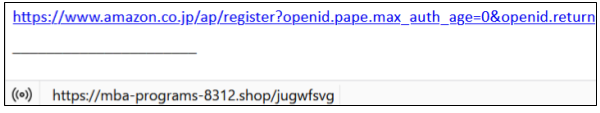

「■お支払い方法の更新は下記URLからお願いいたします。」の下にURLが記載してあります。

https://www.amazon[.]co.jp/ap/register?openid.pape.max_auth_age=0&openid.return

リンクのURLは、マウスオーバーすると

https://mba-programs-8312[.]shop/jugwfsvg

と表示されます。

記載されているURLと実際のURLが異なっているので、この時点で100%フィッシングメールだと確定ですね(笑)

それでは、以下で、送信元特定などの調査をしていきましょう。

メールヘッダの解析

メールヘッダは以下のとおりです。

From: "=?UTF-8?B?44CQ6Ieq5YuV6YWN5L+h44Oh44O844Or44CR?="

<finleyhya@rittor-music.co.jp>

Subject: =?UTF-8?B?44OX44Op44Kk44Og5Lya5ZOh6LOH5qC844KS5pu05paw44GZ?=

=?UTF-8?B?44KL44Gf44KB44Gr44Gv5pSv5omV44GE5pa55rOV44Gu56K66KqN44KS?=

=?UTF-8?B?44GK6aGY44GE44GE44Gf44GX44G+44GZ44CC?=

MIME-Version: 1.0

Date: Tue, 16 Dec 2025 13:59:01 +0900

Message-ID: <9e4900df692b9880814f@docomo.ne.jp>

Authentication-Results: docomo.ne.jp;

spf=softfail

smtp.mailfrom=finleyhya@rittor-music.co.jp smtp.helo=rittor-music.co.jp;

dkim=none header.d= header.s=;

dmarc=fail header.from=rittor-music.co.jp

dmarc_spf=fail dmarc_dkim=fail aspf=relaxed adkim=relaxed;

bimi=skipped

header.d= header.selector= policy.authority=

policy.authority-uri=

policy.indicator-uri=

Received: from rittor-music.co.jp ([39.60.216.173])

by mfsmax.docomo.ne.jp(DOCOMO Mail Server Ver2.0) with SMTP id 9e4900df692b9880814f

for <●●●●>; Tue, 16 Dec 2025 13:59:12 +0900 (JST)

X-DCMSpam: 406

X-DCMCreditRating: 6

To: "=?UTF-8?B?●●●?="

<●●●●@docomo.ne.jp>

Received: from qjtlpwmb (unknown [250.79.0.253])

by rittor-music.co.jp with SMTP id x2k5Nt2S9dK9J4IZ.1

for <●●●●@docomo.ne.jp>; Tue, 16 Dec 2025 05:59:06 +0100

Content-Type: multipart/alternative;

boundary="l3qMgyMOwayJl74RTj19qkrG5iBp6spr"

Content-Transfer-Encoding: 7bit

※●●は筆者によるマスキング送信元の調査

メールヘッダから送信元を確認してみます。

一番下のReceived行には、

Received: from qjtlpwmb (unknown [250.79.0.253])

by rittor-music.co.jp with SMTP id x2k5Nt2S9dK9J4IZ.1と、記載されていますので、

250.79.0[.]253

が送信元のIPアドレスになりますが・・・

このIPアドレス 250.79.0[.]253 は予約アドレスですので、本来は使用できないIPアドレスです。

したがって、このReceived行は偽装だと推測できます。

つまり、受信サーバが記録したReceived行ではなく、送信者が書き加えた偽物のReceived行である可能性が高いです。

したがって、一番下のReceived行は無視して、下から2番目、つまり一番上のReceived行を見てみましょう。

Received: from rittor-music.co.jp ([39.60.216.173])

by mfsmax.docomo.ne.jp(DOCOMO Mail Server Ver2.0) with SMTP id 9e4900df692b9880814f

for <●●●●>; Tue, 16 Dec 2025 13:59:12 +0900 (JST)

※●●は筆者によるマスキングここから送信元IPアドレスは、39.60.216[.]173と特定できます。

一方で、サーバ名のrttor-music[.]co.jpは、spfがsoftfail なので偽装名だと推測できます。

実際、送信元IPアドレス:39.60.216[.]173 をwhois検索してみると、

Pakistan Telecommuication company limited

だったので、100%偽装サーバー名だと判断して問題ないですね。

そして、送信元は、

Pakistan Telecommuication company limited

で管理されているIPアドレスを借りている人物であると推測されます。

この不審メールの送信者を特定するためのヒントを探すとして、ホスト名を確認するためにnslookupをしてみました。

nslookup 39.60.216.173

サーバー: UnKnown

Address: ●●.●●.●●.●●

*** UnKnown が 39.60.216.173 を見つけられません: Non-existent domain

※●●は筆者によるマスキングその結果、PTRレコードが登録されておらず、ホスト名は判明しませんでした。

SPF/DKIM/DMARC

各認証は、以下のとおりです。

Authentication-Results: docomo.ne.jp;

spf=softfail

smtp.mailfrom=finleyhya@rittor-music.co.jp smtp.helo=rittor-music.co.jp;

dkim=none header.d= header.s=;

dmarc=fail header.from=rittor-music.co.jp

dmarc_spf=fail dmarc_dkim=fail aspf=relaxed adkim=relaxed;

bimi=skipped

header.d= header.selector= policy.authority=

policy.authority-uri=

policy.indicator-uri=SPF認証

spf=softfail

であるため、rittor-music[.]co.jpのspfレコードに送信元IPアドレス39.60.216[.]173が登録されていなかったことになります。

DKIM認証

dkim=none

header.d= header.s=;

であるため、rittor-music[.]co.jpにはDKIMが設定されていません。

DMARC

dmarc=fail header.from=rittor-music.co.jp

dmarc_spf=fail dmarc_dkim=fail aspf=relaxed adkim=relaxed;

SPFがfailで、DKIMもnone だったので、当然 DMARC はfail になります。

フィッシングURL・リンク先の解析

それでは、メール本文に記載されているリンクを調査してみます。

冒頭にもお伝えしましたが、このURLをマウスオーバーすると、URLが、

https://mba-programs-8312[.]shop/jugwfsvg

と表示されます。

フィッシングメールの確率100%です。

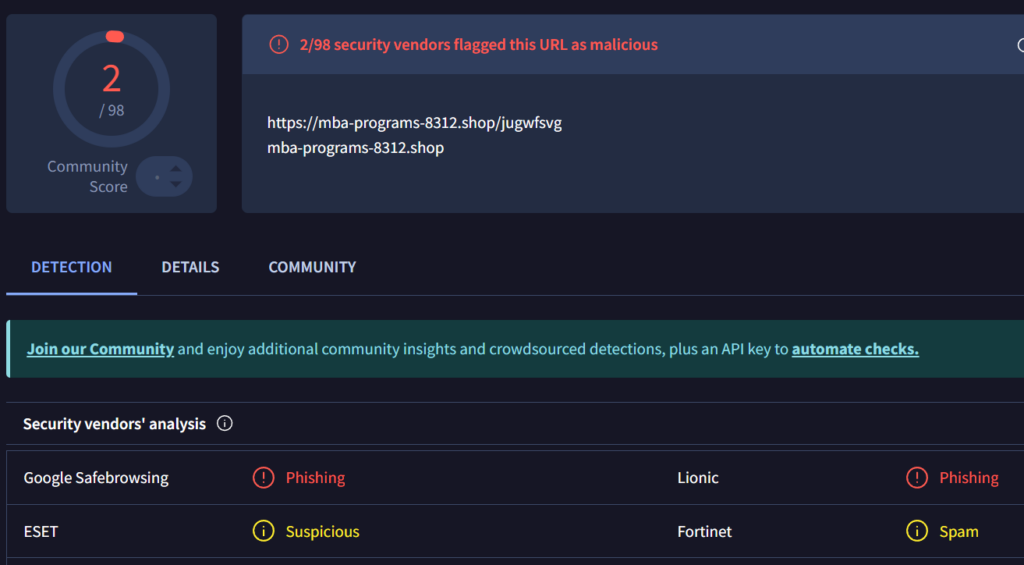

VirusTatalでの調査

このフィッシングURLをVirusTotal で調査してみましょう。

VirusTotalによると、スコアが2点で、フィッシングとスパムに利用されているURLと判明しました。

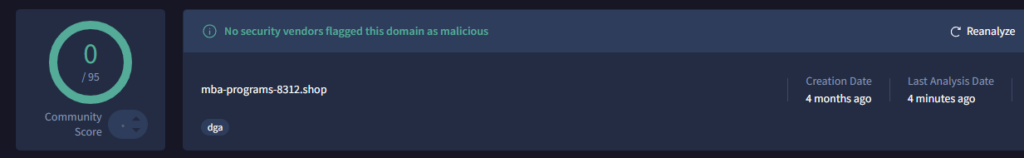

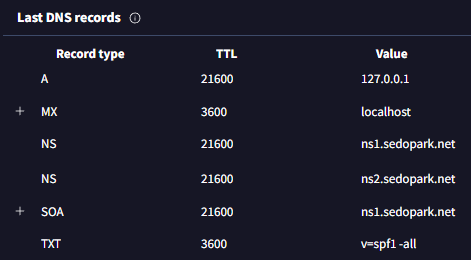

さらに、ドメインmba-programs-8312[.]shop

をVirusTotalで調査してみました。

このドメインのDNSレコードは以下のとおりです。

このドメインのAレコードは、127.0.0[.]1というループバックアドレスになっていました。

MXレコードは、localhost が設定され、一般的な設定ではありません。

NSレコードは、ns1.sedopark.net 及び ns2.sedopark.net となっています。

sedoparkというのは、ドメイン売買を行うドイツのSedoという会社のドメインパーキング用途のサービスのことです。

ドメインを未使用または一時停止状態で管理するために利用されます。

つまり、今回のフィッシングURLのドメイン:mba-programs-8312[.]shop は、未使用か一時停止の状態になっているということです。

ちなみに、SedoParkに未使用のドメインを預けるメリットは、実際にはコンテンツを提供していない状態であっても、DNS上は有効で管理されているドメインとして見える状態を維持できることです。

リンク先の挙動調査

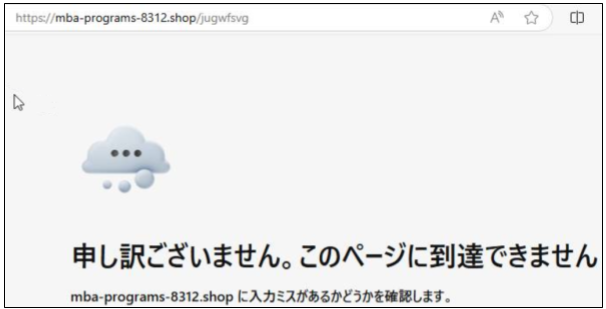

実際にメール文にあるフィッシングURL「https://mba-programs-8312[.]shop/jugwfsvg」クリックしてみます。

表示されたページは以下のとおりです。

フィッシングのリンク先のサイトは、まだ構築されていないのか、または一時停止の状態、あるいはすでに削除した後であると推測されます。

ちなみに、このフィッシングリンクをクリックしても、マルウェア等のファイルのダウンロードは確認されませんでした。

まとめ・考察

今回の不審メールは、Amazonプライムを装ったフィッシングメールでした。

送信元ドメインはSPF・DKIM・DMARC認証が不合格であったことから、送信元を偽装したメールであることが確認できました。

メール内に記載されていたフィッシングURLについて調査したところ、SedoParkのネームサーバが設定された未使用(あるいは一時停止)状態であり、Aレコードにはループバックアドレスが設定されているなど、不自然なDNS構成でした。

フィッシングリンク先にはサイトが構築されておらず、マルウェア等のダウンロードも確認されませんでした。

コメント